모의 해킹 대상에 직접 스캐닝을 수행하여 정보를 수집하는 Passive Scanning 기법과 Active Scanning기법이 있다.

오늘 실습할 Active Scaaning 기법인 포트 스캐닝, 웹 스캐닝, 취약점 스캐닝을 수행하여 대상 시스템에 대해 탐색하고 구조를 파악해보자.

포트를 스캔한다.

포트 스캐닝의 공격 종류는 Open scan, Half-open scan, stealthy, others로 나뉘며 포트

스캔의 종류는 아래 그림과 같다. 해당 그림을 참고하여 namp을 사용하여 포트 스캔을

수행한다.

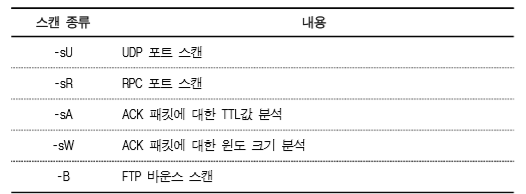

포트 스캔의 종류

nmap 스캔 <옵션>

nmap은 사진과 같이 UDP 포트 스캔, RPC 포트 스캔 등의 다양한 옵션을 가지고 있다. 각각의 옵션에 대해 파악한다.

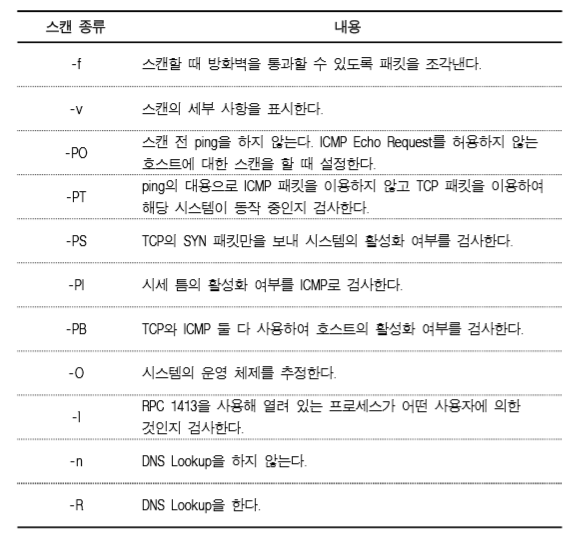

nmap 실행 옵션이다. 각각의 옵션에 대해 파악하도록 하자. 해당 옵션 구성은 버전에 따라 다를 수 있으니 도움말을 확인해서 옵션을 파악하자

nmap을 이용한 포트 스캔.

nmap -sT [스캔할 주소]을 사용하여 대상 시스템에 대해 TCP Port Open스캔 명령을 수행한다.

nmap -sU [스캔할 주소]을 사용하여 대상 시스템에 대해 UDP Port Open스캔 명령을 수행한다.

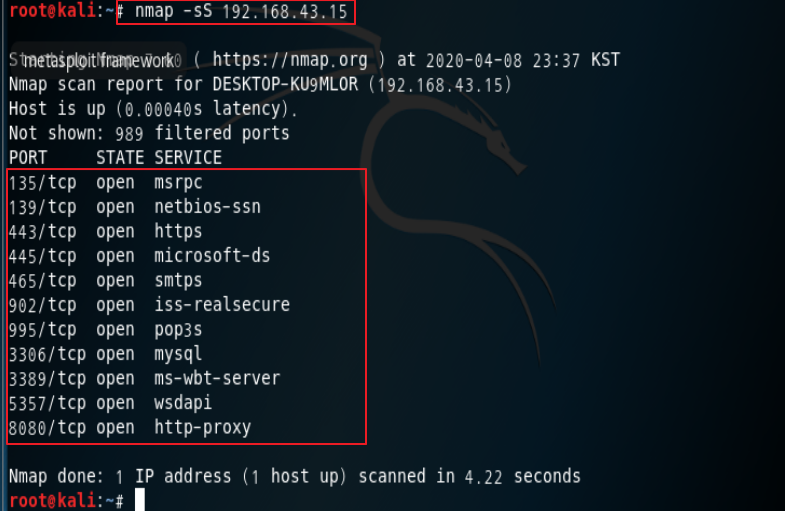

'-sS'을 이용하여 SYN Stealth 스캔을 수행하자 SYN 스캔의 경우 TCP, UDP OPEN SCAN과 결과는 같지만, Stealth 스캔을 수행함으로써 스캔을 받은 쪽에서는 연결에 대한 로그가 남지 않는다.

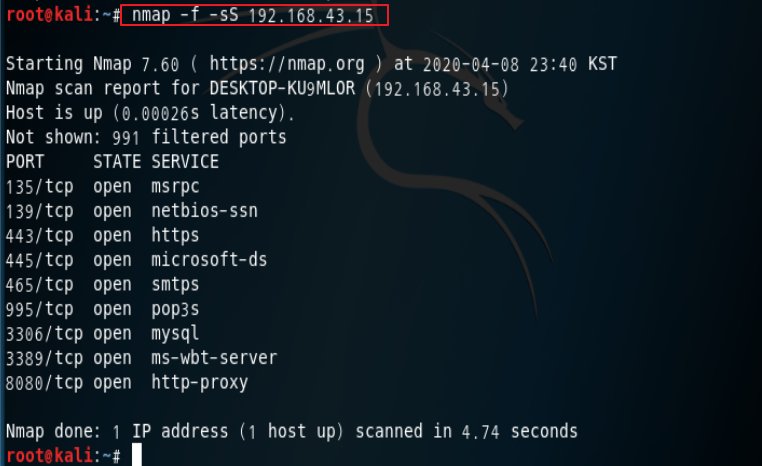

'-f '옵션을 사용하여 방화벽 통과를 시도한다. 해당 옵션을 사용할 경우 방화벽을 통과 할 수 있다. 기본적으로 SYN Stealth 스캔이지만 -f 옵션을 줌으로써 처음 패킷을 16byte 뒤의 4byte로 나누어 방화벽을 통과할 수 있도록 패킷을 조각낸다.

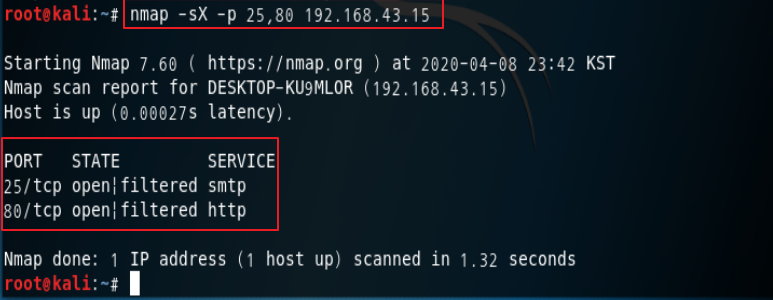

이제 특정 포트를 스캔해보자 명령어는 위 사진과 같다. '-p' 옵션을 사용할 경우 해당되는 특정 port에 대한 스캔을 수행할 수 있다. 그림과 같이 '-sX -p 25,80' 옵션을 사용하여 대상 시스템에 대해 스캔 명령을 수행한다. 여기서 '-sX' 옵션은 XMAS 패킷을 수행한다.

XMAS 스캔은 ACK,FIN, RST, SYN, URG 플래그를 모두 설정하여 패킷을 보낸다.

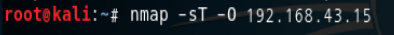

‘-O’ 옵션을 사용할 경우 대상 시스템 운영 체제에 대해 추정한다. 해당 옵션을 사용해보자.

대상 시스템 OS는 Window라는 것을 파악 할 수 있다.

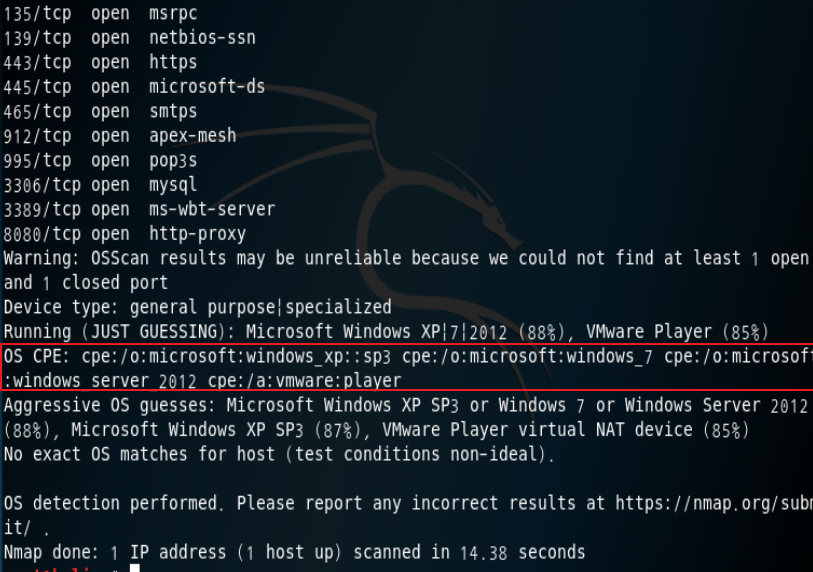

‘v’ 옵션을 사용할 경우 자세한 세부 사항을 출력한다. 그림과 같이 ‘-v’ 옵션을 사용하여 대상 시스템에 대해 스캔 명령을 수행하자.

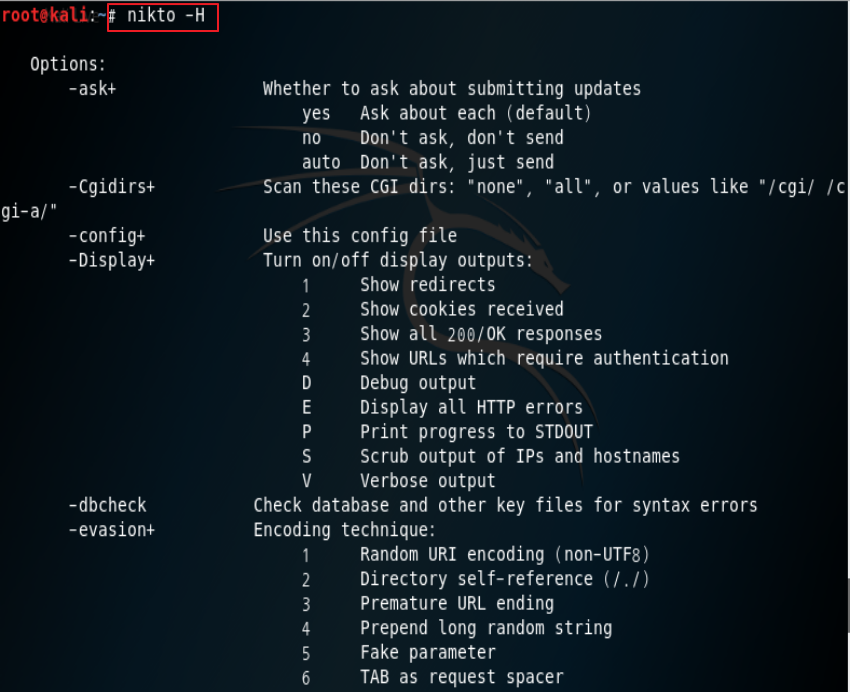

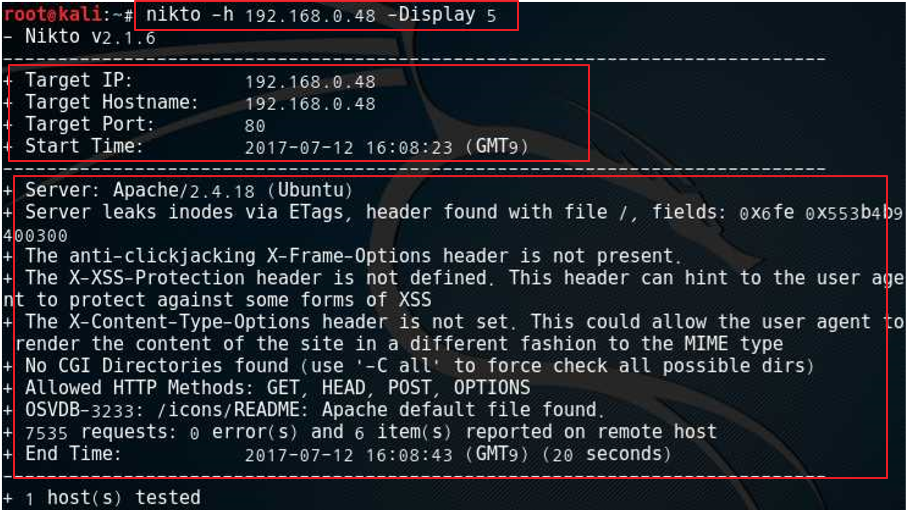

Nikto는 웹 취약점을 포함한 다양한 항목의 웹 취약점에 대해 포괄적으로 테스트할 수 있다.

Nikto는 6500개 이상의 잠재적으로 위함 파일 (CGI)을 포한한 여러 항목을 웹서버에 대한 포괄적 테스트를 수행, 다양한 서버에서 특정 문제, 취약점이 있는지 확인하는 오픈 소스(GPL)의 웹 서버 스캐너, 여러 인덱스 파일형식, HTTP 서버 옵션 및, 관리자에 의해 설치된 서버의 프로그램을 확인하여 서버 구성을 볼 수 있다. 이 프로그램은 은닉성을 고려하여 설계되지 않았으며 최소한의 시간에 웹서버를 테스트하는 만큼 로그 내역 남게된다.

실행 결과 웹 서버에 다양한 정보가 나온 것을 알 수 있다. Nikto를 사용 시 다양한 옵션들을 따로 숙지하여 사용하면 된다.

※ 해당 툴은 자신의 가상 서버에서 테스트해야한다.

'모의해킹' 카테고리의 다른 글

| 모의 해킹 대상 시스템 구조 파악(2) (0) | 2020.04.09 |

|---|---|

| 모의 해킹 대상 시스템 구조 파악 (1) | 2020.04.08 |

| 모의 해킹(Penetration Testing, 침투 테스트) 대상 정보 수집하기 (1) | 2020.04.08 |

댓글