DNS 서버

주 네임 서버

마스터 네임 서버

보조 네임 서버

캐시 전용 서버

DNS 레코드

NS : 네임서버

SOA : 권한 시작

CNAME : 별칭, 정규

MX : 메일 교환기

A : 호스트

SRV : 특정 서비스의 이름과 해당 서비스를 실행하는 컴퓨터의 이름을 등록하기 위해 사용되는 레코드

dnsmap

대상의 하위도메인의 정보를 빠른속도로 수집하는 도구

이렇게 하면 대상의 하위 도메인까지 쭉 표시해주고 IP정보를 추출해준다.

<옵션>

-w : wordlist- file. 사전 파일 사용

-r : 결과를 정규식으로 저장

-c : 결과를 csv 형식으로 저장

-d : 딜레이를 millisecs로 표시

-i : ips 무시 (오탐시 유용하게 활용ㅇ)

맥OS, 리눅스용 오픈소스 소프트웨어

사전파일을 사용, 하위 도메인 정보를 빠른 속도로 수집.

형식: dnsmap <도메인> -<옵션>

예제: dnsmap w3.org

명령어를 이용한 결과 해당 w3.org에 대한 하위 도메인 주소들이 나온 것을 알 수 있다.

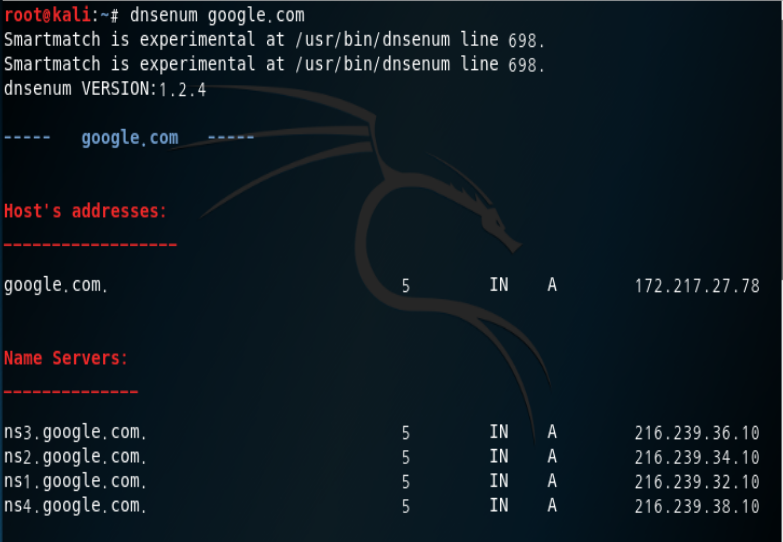

DNSenum

DNSenum으로 host, name server , mail server, zone transfer 결과를 얻을 수 있다

터미널에서 dnsenum <option> <domain>을 입력하면 된다.

<옵션 설정>

--threads <정수>: 동시에 허용할 프로세스 개수

--noreverse: 역방향 조회 작업 건너뛰기

--nocolor: ANSIColor 출력 비활설화

-r: 재귀 탐색 활성화

-o: 결과물의 위치를 설정(xml파일로)

-w: WHOIS쿼리 활성화

형식: dnsenum <option> -<도메인>

예제: dnsenum google.com

명령어 결과 host, name servers, mail servers 들의 하위 도메인과 IP주소, zone transfer 결과들을 볼 수 있다. 좀 더 세부사항을 알고 싶다면 옵션을 붙혀서 사용하면 된다.

위 방식을 통해 시스템 대상을 식별하여 "시스템 현황"을 표로 정리한다.

예)) 모의 해킹 대상 시스템 현황.

시스템/네트워크/물리적 구성을 파악한다.

정보 시스템에 대한 운영 환경을 파악하기 위하여 시스템 구성 현황을 상세히 조사하여

시스템/네트워크/물리적 구성 현황을 파악하고 시스템 구성도 및 시스템 내역을 검토한다.

1. 하드웨어 구성: 업무 또는 서비스 단위로 하드웨어 구성 현황을 파악한다. 업무 또는 서

비스를 위한 서버와 데이터베이스가 어떤 연관성을 가지는지 그림으로 표현한다.

2. 시스템 소프트웨어 및 데이터베이스: 시스템 소프트웨어의 종류, 버전 및 관련 데이터

베이스의 종류, 버전 등의 정보를 기록한다.

3. 응용 프로그램: 업무 또는 서비스를 위해 서버에서 작동되고 있는 중요한 응용 프로그

램의 목록을 기록한다.

4. 외부망 인터페이스: 다른 기관에서 자료를 입력받거나 자료를 전송하는 경우와 같은 업

무 또는 서비스를 위한 시스템과 외부망과의 데이터의 연동이 있을 경우 관련된 외부

기관 정보 및 관련 내용에 대해 기록한다.

5. 타 시스템과의 연관성: 업무 또는 서비스를 위해 연계되는 타 시스템과의 데이터 교환

또는 시스템 간의 물리적인 연결이나 상호 작용 등에 대해 기록한다.

내부 및 외부 네트워크 구조상의 보안 문제점을 조사하기 위하여 네트워크 구성도 및 네

트워크 장비 내역을 검토하여 조직의 네트워크 구성 현황을 파악하여 정리한 후“시스템

현황”을 기반으로 <그림>와 같이 네트워크 장비 내역을 작성한다.

예)) 모의 해킹 대상 시스템의 네트워크 장비 내역.

위 사진은 ‘네트워크 장비명’, ‘모델명’, ‘개수’, ‘위치’, ‘IP Dddress’, ‘용도’에 대한 설명이다. 정리된 ‘시스템 현황’과 파악된 정보 시스템에 대한 시스템/네트워크/물리적 구성 정보를 기반으로 각 장비의 역할, IP 대역 등을 분석하여 대상 정보 시스템에 대해 예측되는 네트워크 구성도를 작성한다.

네트워크 구성도의 예시.

'모의해킹' 카테고리의 다른 글

| 모의 해킹 Active Scanning을 이용한 대상 시스템 탐색 (0) | 2020.04.09 |

|---|---|

| 모의 해킹 대상 시스템 구조 파악 (1) | 2020.04.08 |

| 모의 해킹(Penetration Testing, 침투 테스트) 대상 정보 수집하기 (1) | 2020.04.08 |

댓글