※ 모의 해킹 대상 시스템을 식별하고 탐색하여 구조를 파악할 수 있다.

모의 해킹 대상 시스템 식별

모의 해킹 대상 시스템은 대상 시스템을 구성하고 있는 네트워크 장비와 보안 관리를 위한 방화벽, 침입 탐지 시스템 및 보안 관리 시스템 등을 포함한 모든 시스템을 대상으로 한다.

모의 해킹 대상 시스템 구성

모의 해킹 대상 시스템 탐색 및 구조 파악

모의해킹을 수행하기 위해서는 대상에 대해 많은 정보를 수집해야 한다.

장비들의 IP 주소, 보안 장비의 종류, 어떠한 구성으로 서비스가 운영되는지, 임직원들의 메일 등 대상에 대해 세밀한 정보까지 가지고 있다면 공격에 성공할 확률은 높아지게 된다.

정보를 확보하기 위한 탐색 단계는 직접적 탐색과 간접적 탐색으로 나뉜다.

직접적 탐색은 대상 시스템에 직접 접근하여 정보를 수집하는 방법으로 대상 시스템에 로그 정보가 남을 수도 있다.

간접적 탐색은 대상과 관련된 자료를 웹에서 검색 등을 통해 수집하는 방법이다.

간접적 탐색은 직접 접근하는 것이 아니기 때문에 로그를 남기지 않는다. 각 정보 수집 방법을 효과적으로 사용하여

최대한 많은 정보를 수집할 수 있도록 한다.

모의 해킹 대상 시스템 구조 파악하기.

재료·자료

모의 해킹 대상 시스템 분석 자료

대상 시스템에 대한 ‘시스템 / 네트워크 / 물리적 구성’ 관련 자료

기기(장비・공구)

네트워크

문서 작성 도구

컴퓨터

실습용 소프트웨어

안전・유의 사항

1. 대상 회사 또는 기관의 환경과 목적에 따라 모의 해킹 대상 시스템을 식별하여 대상을 정리할 수 있어야 한다.

2. 시스템 / 네트워크 / 물리적 구성’을 파악하여 모의 해킹 대상 시스템을 탐색하고 구조를 파악할 수 있어야 한다.

수행 순서.

모의 해킹 대상 시스템을 식별한다.

리눅스의 명령어와 공개된 프로그램을 사용하여 모의 해킹 대상 시스템에 대한 정보를 획득한다.

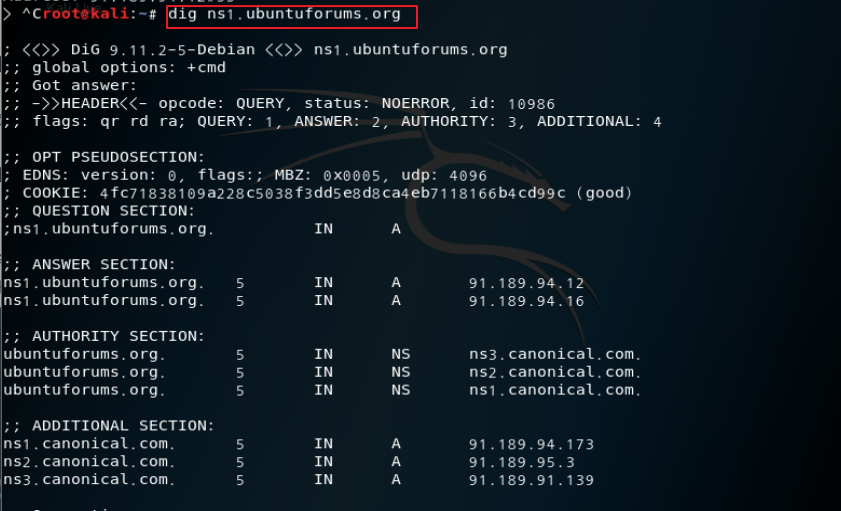

dig명령어를 이용한 사이트 정보획득.

사이트 네임서버 주소를 파악하여 그림과 같이 IP를 획득한다.

dig(Domain Information Groper): 네임서버로 부터 정보를 가져올 수 있는 툴

dig 명령은 DNS 네임서버 구성과 도메인 설정이 완료된 후, 일반 사용자의 입장에서 설정한

도메인네임에 대한 DNS 질의응답이 정상적으로 이루어지는지를 확인 점검하는 경우에 많이 사용한다.

dig 명령어 query-type 옵션

a : 도메인의 아이피 정보

any : 지정된 도메인의 모든 정보

mx : 지정한 도메인의 메일서버 정보

ns : 네임서버 정보

soa : soa 정보

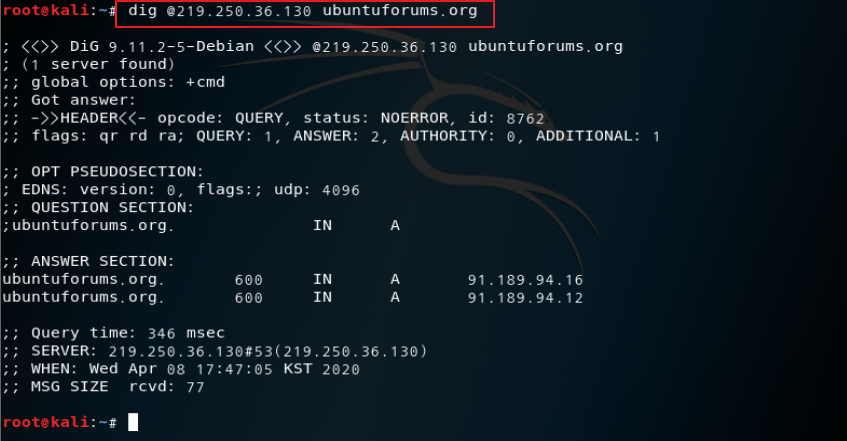

특정 네임서버로 조회 DNS 조회.

해당 네임서버 주소에 @로 기입하고 nate의 전체 도메인 구조를 검색힌다.

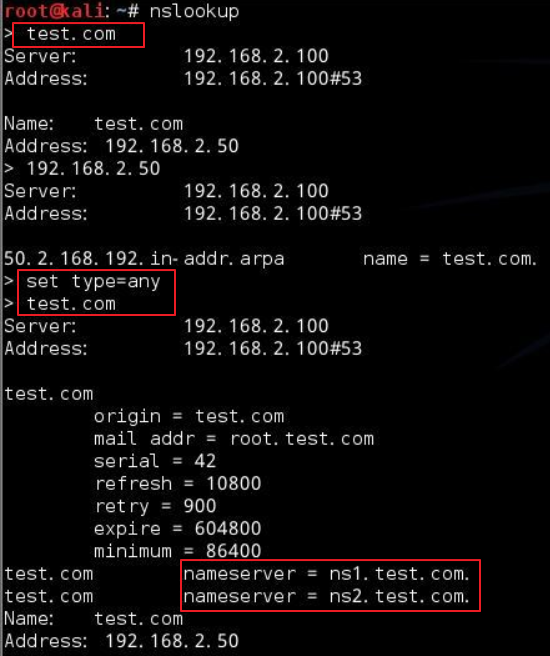

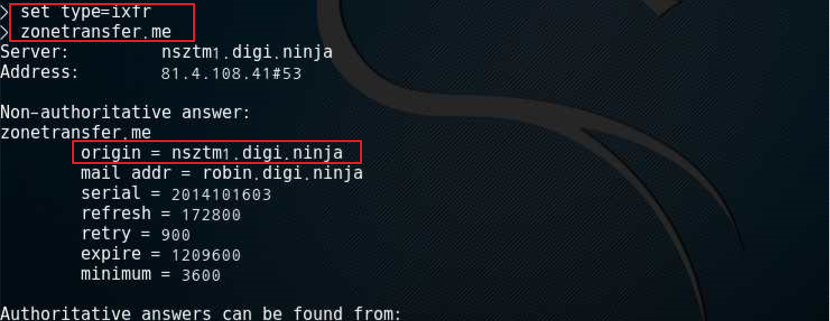

Zone Transfer를 이용한 DNS정보 획득.

여러대 dns서버 간에 dns 데이터베이스를 복제하는데 사용되는 방법으로

AXFR(전체전송), IXFR(증분전송) 2가지 유형이 있다.

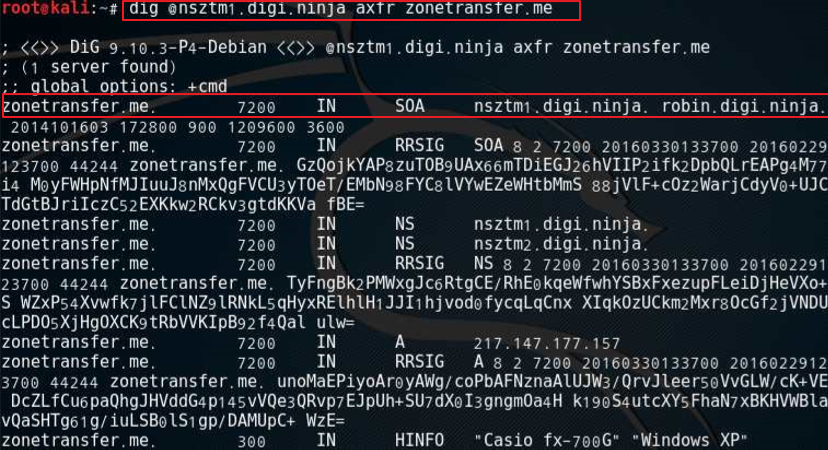

axfr 명령어로 네임서버를 조회하여 해당 서비스의 구조를 파악하여 DNS 정보를 획득하자.

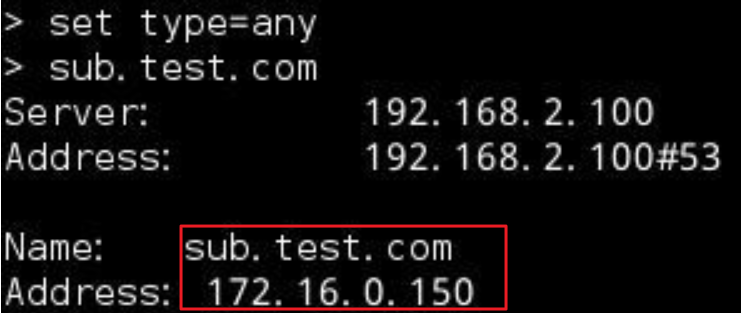

set type=any를 이용하여 test.com의 nameserver의 도메인 주소를 알아 냈다. 하지만 정보가 부족하다.

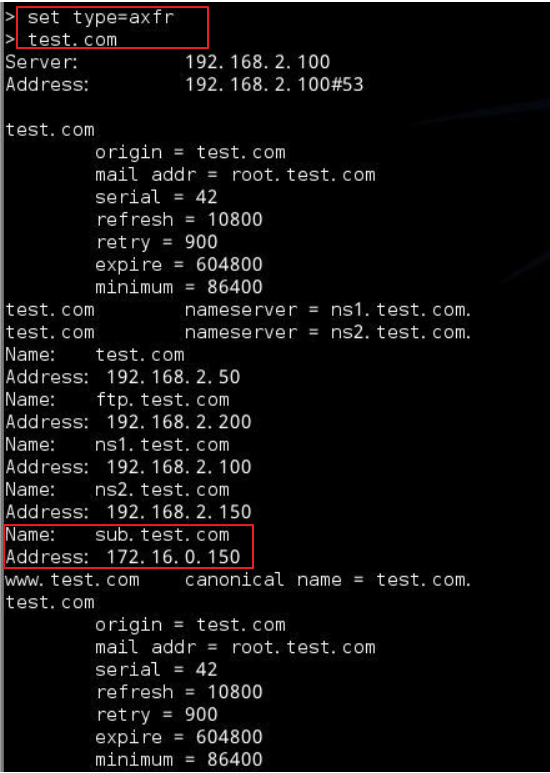

set type=axfr를 이용해보자.

실행 결과 zonefile의 정보를 모두 볼 수 있다

192.168.2.50 = test.com

192.168.2.100 = ns1.test.com

192.168.2.150 = ns2.test.com

192.168.2.200 = ftp.test.com

172.16.0.150 = sub.test.com

이런 정보를 얻을 수 있었고

172.16.0.150 이라는 전에와 다른 ip대역이 있는걸 알수 있었다.

DNS를 이용하여 정보를 수집해 보았다. 이제 DNS를 이용한 정보 수집에서 찾아낸

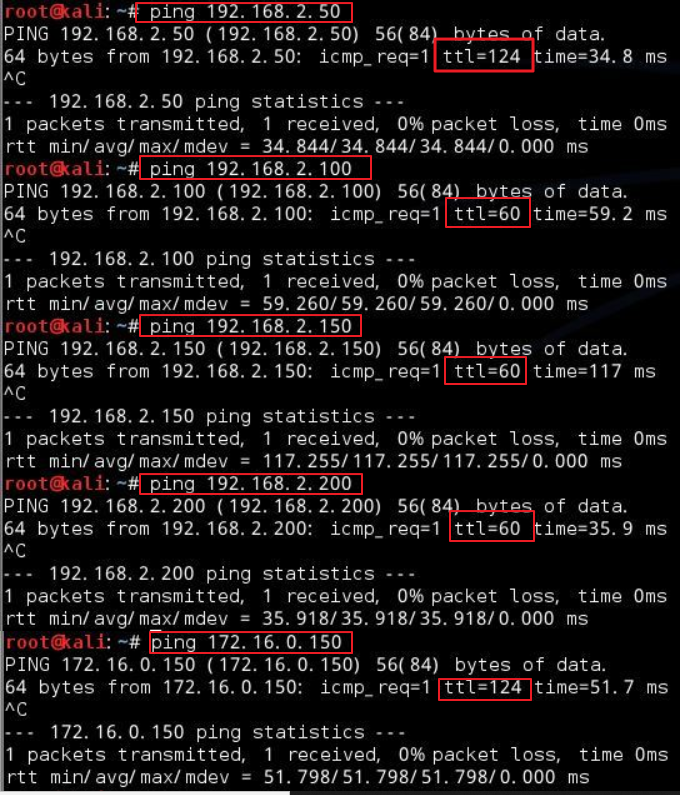

IP에다 ping을 날려보자.

ping을 날려본 결과 ping이 정상적으로 가는 것을 알 수 있었고

TTL값으로 우리는 각 서버의 OS가 무엇인지를 파악 할 수 있다.

TTL 값이 64에 가까우면 Linux

TTL값이 128에 가까우면 Windows

TTL값이 255에 가까우면 Unix로 예측 가능하다.

이제 DNS로 얻은 IP대역에 다른 IP가 있는지 확인 해보자.

netenum을 이용하여 다른 IP대역을 확인.

확인 결과 192.168.2.0/24 에서 192.168.2.2라는 새로운 IP를 발견하였다.

(여기서 5는 timeout을 의미함)

다음의 타입 정의를 ixfr로 하여 네임서버 조회를 하여 해당 서비스의 구조를 파악하여 DNS 정보를 획득한다.

그 다음 dig 명령어에 axfr 옵션을 입력하여 검색 결과가 동일한지 확인하다.

앞에서 수행한 nslookup, dig, tansfer, 구글 해킹 등으로 해당 서비스의 서버 구조를 유추하고 axfr로 질의하여 해당 서비스의 서버의 정보와 구조를 파악한다.

해당 무차별 대입(Brute Forcing)을 통해 서버의 정보와 구조를 분석할 수 있다.

대상 대입을 프로그램화하여 정보를 알아내는 무차별 대입을 수행할 수 있는 Kali Linux에

내장된 DNSmap과 DNSenum을 사용하여 무차별 대입을 수행한다.

'모의해킹' 카테고리의 다른 글

| 모의 해킹 Active Scanning을 이용한 대상 시스템 탐색 (0) | 2020.04.09 |

|---|---|

| 모의 해킹 대상 시스템 구조 파악(2) (0) | 2020.04.09 |

| 모의 해킹(Penetration Testing, 침투 테스트) 대상 정보 수집하기 (1) | 2020.04.08 |

댓글