스테가노그래피(Steganography): 데이터 은폐 기술 중 하나이며, 데이터를 다른 데이터에 삽입하는 기술 혹은 그 연구를 가리킨다.

크립토그래피 (cryptography)가 메시지의 내용을 읽을 수 없게 하는 수단인 반면, 스테가노그라피는 존재 자체를 숨긴다.

이번 시간에는 CMD명령어를 이용해 스테가노그래피 기술을 통한 이미지 파일을 숨겨보도록 하겠습니다.

자 지금부터 우리는 리중딱이라는 이미지 파일안에 Litak.txt파일을 숨길것이다. 해당 파일안에 내용은 위 사진과 같다.

지금부터 CMD명령어로 txt파일을 숨겨보자.

명령어는 다음과 같다. "copy /b 원본이미지 + 숨기고자하는 파일 보여질 숨김이미지.JPG,PNG등." 그러면 위 사진과 같이 1개의 파일이 복사되었다고 한다.

그러면 해당 경로에 Liverpool이라는 이미지 파일이 생긴것을 알 수 있다. 겉보기에는 Lizhongtak.png 파일과 별다른 차이가 없다.

속성에 들어가 파일의 크기를 확인해보자. 현재 Liverpool이라는 파일의 크기는 616.976byte이다.

하지만 3개의 파일의 크기를 비교해보면 크기가 다르다는 것을 알 수 있다. 과연 무엇일까?

바로 해당 각 파일들의 크기이다. Lizhongtak.png 파일크기는 616.917byte, Litak.txt 파일 크기는 59byte이다. 그렇다 해당 Liverpool파일의 크기가 616.976byte인 이유가 저 둘의 파일의 합친 크기다"616.917+59=616.976byte."

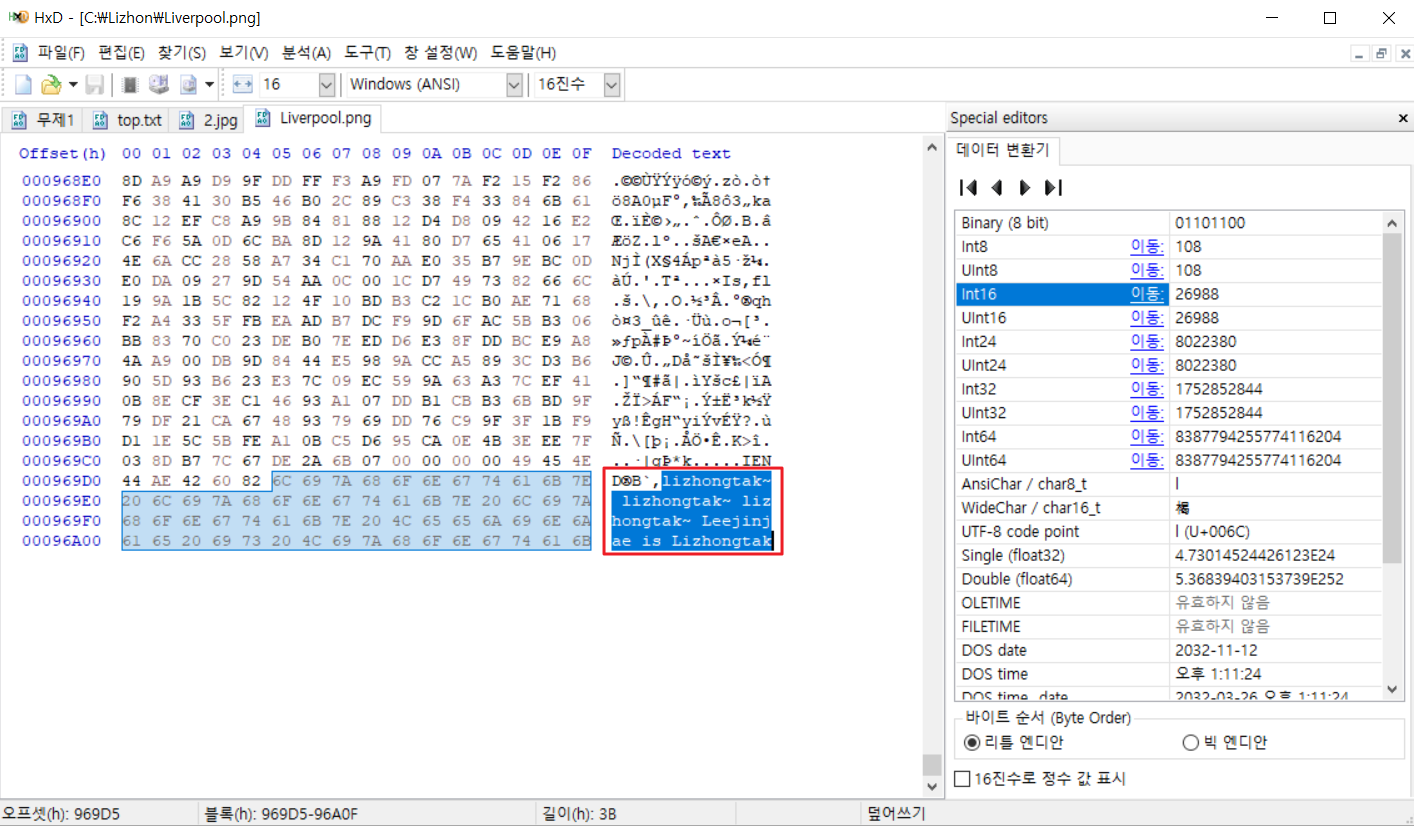

HXD 이용한 시그니처 분석.

파일 시그니처 분석표이다. 해당 PNG Header Signature 코드는 "89 50 4E 47 0D 0A"이다. 주로 PNG,JPEG를 사용하니 숙지해 두자.

HxD 프로그램에 Liverpool.png를 올려보자 그러면 위에서 말했듯이 Header Signature 코드가 "89 50 4E 47 0D 0A"이라는 것을 알 수 있다.

아래에 확인해본 결과 Liverpool.png에 숨겨진 txt파일에 내용을 확인해 볼 수 있었다.

확인 결과 lizhongtak~lizhongtak~lizhongtak~ Leejinjae is Lizhongtak이라는 내용을 볼 수 있다.

그렇다!!! 이진재라는 사람은 아 직 도 리중딱이었다..............

이번 내용은 매우 쉬우면서도 재미를 위해 포스팅하였다. 포렌식 공부를 좀 더 깊게 공부해서

다음에는 좀 더 심도있는 내용을 포스팅 하겠습니다. ^^;;;

'Forensic' 카테고리의 다른 글

| Network Packet에서 Signature를 이용하여 파일 훔쳐 보기. (0) | 2020.04.30 |

|---|

댓글